- Zuhause

- >

- Wolke

- >

- Flussprotokolle

- >

Flussprotokolle

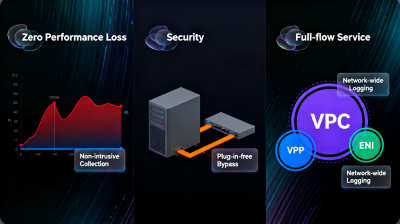

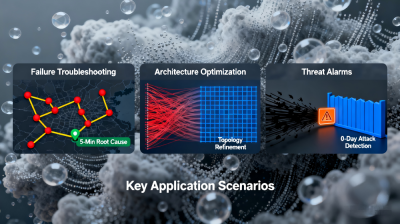

2025-12-11 16:24Flow Logs (FL) bieten Ihnen einen permanenten, vollständigen und nicht-invasiven Dienst zur Erfassung Ihres Netzwerkverkehrs. Sie können Netzwerkverkehr in Echtzeit speichern und analysieren, um Probleme wie Fehlerbehebung, Architekturoptimierung, Sicherheitserkennung und Compliance-Audits zu beheben und Ihr Cloud-Netzwerk stabiler, sicherer und intelligenter zu gestalten. Als ausgereiftes Produkt zur Kernnetzwerküberwachung nutzt Flow Logs (FL) eine nicht-invasive Technologie zur Erfassung von Nebenpfaden, wodurch die Ressourcen Ihres Cloud-Hosts geschont werden. Die Flow-Log-Erfassung deckt den Datenverkehr aller elastischen Netzwerkschnittstellen im gesamten Netzwerk ab und zeichnet wichtige Felder wie Quell-IP, Ziel-IP und Protokoll auf, um eine permanente, vollständige Datenspeicherung zu gewährleisten. Flow Log Query unterstützt den Abruf von Milliarden von Datensätzen und ermöglicht so die schnelle Identifizierung wichtiger Informationen durch Filterung mit mehreren Schlüsselwörtern. Die Netzwerkarchitekturoptimierung nutzt die Analyse von Verkehrsdaten, um Basismodelle zu erstellen, Leistungsengpässe zu beheben und die Abdeckung von Geschäftsbereichen zu erweitern. Die Netzwerkbedrohungswarnung erkennt ungewöhnliches Kommunikationsverhalten und warnt vor Sicherheitsrisiken, ohne die Host-Performance zu beeinträchtigen. Ob zur schnellen Fehlerbehebung in Netzwerken, zur detaillierten Optimierung der Architektur oder zur proaktiven Abwehr potenzieller Bedrohungen – Flow Logs (FL) bilden die zentrale Grundlage für den stabilen Betrieb von Cloud-Netzwerken in Unternehmen. Dies gelingt durch die umfassende Erfassung von Flow Logs, die effiziente Abfrage von Flow Logs, die praktische Optimierung der Netzwerkarchitektur und die vorausschauende Warnung vor Netzwerkbedrohungen. Darüber hinaus steigert die enge Verzahnung von Flow Log-Erfassung und -Abfrage die betriebliche Effizienz und den Sicherheitswert von Flow Logs (FL) erheblich.

Häufig gestellte Fragen

F: Wie wirkt die Flow-Log-Erfassung als zentrale Datengrundlage in Synergie mit Flow-Log-Abfragen und Netzwerkbedrohungsalarmen, um die Kernanforderungen von Flow-Logs (FL) und der Optimierung der Netzwerkarchitektur zu unterstützen? Wo zeigen sich ihre technischen Vorteile?

A: Basierend auf der vollständigen und nicht-invasiven Datenerfassung von Flow Logs (FL) bietet die Flow Log Collection Daten für zwei Kernfunktionen und stärkt damit die Grundlage des Dienstes. Erstens erfasst sie durch die kontinuierliche und vollständige Datenflusserfassung des Elastic Network Interface-Verkehrs alle wichtigen Verkehrsfelder und liefert so umfangreiche und präzise Rohdaten für Flow Log Query. Gleichzeitig arbeitet sie mit Network Threat Alert zusammen, um ungewöhnliche Verkehrsmerkmale in Echtzeit zu überwachen (z. B. Kommunikation mit Bedrohungs-IPs, Zugriff über ungewöhnliche Protokolle) und so Sicherheitsrisiken schnell zu erkennen. Zweitens liefert sie die Datengrundlage für die Optimierung der Netzwerkarchitektur. Historische Verkehrsdaten, die über die Flow Log Collection erfasst werden, können zur Festlegung von Netzwerk-Baselines verwendet werden. Durch die mehrdimensionale Analyse mittels Flow Log Query lassen sich Probleme wie übermäßige Bandbreitennutzung oder Leistungsengpässe lokalisieren, was die Anpassung der Architektur und die Ressourcenoptimierung unterstützt. Die technischen Vorteile zeigen sich in zwei Aspekten: Erstens: Null Overhead + Vollständige Abdeckung – die nicht-invasive Datenerfassung vermeidet die Belastung von CPU und Bandbreite des Cloud-Hosts, und die vollständige Datenflusserfassung stellt sicher, dass keine kritischen Verkehrsdaten verloren gehen. Dadurch wird die Überwachung der Flow-Logs (FL) zuverlässiger. Zweitens: Hohe Echtzeitfähigkeit + Einfache Koordination – die Echtzeiterfassung erfüllt die Anforderungen an sofortige Warnungen bei Netzwerkbedrohungen, und das strukturierte Datenformat ist mit dem effizienten Abruf von Flow-Log-Abfragen kompatibel. Dies liefert präzise Daten zur Optimierung der Netzwerkarchitektur.

F: Was ist der zentrale Synergieeffekt zwischen Netzwerkarchitekturoptimierung und Netzwerkbedrohungswarnung? Wie können Flow-Log-Erfassung und Flow-Log-Abfrage genutzt werden, um die Wettbewerbsfähigkeit von Flow-Logs (FL) zu stärken?

A: Ihr zentraler Synergieeffekt liegt in der gegenseitigen Stärkung von proaktiver Optimierung und Risikoprävention. Dadurch wird der Schwachpunkt im Netzwerkbetrieb adressiert, bei dem Fehler zwar behoben, Risiken aber nicht verhindert werden. Die Netzwerkarchitekturoptimierung konzentriert sich auf die Steigerung der Netzwerkeffizienz durch optimierte Ressourcenzuweisung mittels Verkehrsanalyse. Die Netzwerkbedrohungswarnung zielt darauf ab, Risiken präventiv zu verhindern, indem sie anomales Verhalten erkennt und so Sicherheitsvorfälle vermeidet. Durch die Kombination dieser beiden Funktionen werden Flow Logs (FL) von einem passiven Betriebswerkzeug zu einer integrierten Lösung für proaktive Optimierung und Risikoprävention weiterentwickelt. Die Synergie mit Flow Log Collection und Flow Log Query steigert die Wettbewerbsfähigkeit von Flow Logs (FL) erheblich: Flow Log Collection bietet umfassende Datenunterstützung für beide Bereiche, indem sie normale Verkehrsdaten für die Analyse der Netzwerkarchitekturoptimierung aufzeichnet und gleichzeitig Merkmale von anomalem Verkehr für die Identifizierung von Netzwerkbedrohungswarnungen erfasst. Flow Log Query ermöglicht schnelles Filtern und detailliertes Data Mining und hilft so, aus großen Datenmengen wichtige Kennzahlen für die Architekturoptimierung zu extrahieren. Gleichzeitig werden Quelle und Kommunikationspfad von Netzwerkbedrohungen präzise lokalisiert. Diese Kombination aus Effizienzsteigerung, Risikoprävention, vollständiger Datenerfassung und effizienter Abfrage stärkt die Wettbewerbsfähigkeit von Flow Logs (FL) am Markt.

F: Wie trägt Flow Log Query zur Lösung der Datenverarbeitungsprobleme im Netzwerkbetrieb bei? Welche Vorteile bietet die Synergie mit Flow Logs (FL) und Flow Log Collection für die Optimierung der Netzwerkarchitektur und die Warnung vor Netzwerkbedrohungen?

A: Der Kernnutzen von Flow Log Query liegt in der Verarbeitung von Milliarden von Daten und der Reaktionszeit auf der zweiten Ebene. Dadurch werden die herkömmlichen Schwachstellen von Netzwerkprotokollen wie langsame Abfragen, schwierige Filterung und geringe Effizienz behoben. Durch Funktionen wie die Suche mit mehreren Schlüsselwörtern und die präzise Feldfilterung wandelt Flow Log Query massive Flow-Log-Datenmengen in wertvolle operative Informationen um. Die Synergie mit den beiden Kernkomponenten führt zu signifikanten Verbesserungen der szenariospezifischen Funktionen: In Verbindung mit Flow Logs (FL) und Flow Log Collection ermöglicht Flow Log Query die detaillierte Analyse aller erfassten Daten und liefert präzise Belege für die Optimierung der Netzwerkarchitektur. Beispielsweise kann die Subnetzaufteilung durch die Analyse der Verkehrsverteilung optimiert oder die Knotenbereitstellung basierend auf Zugriffsregionen erweitert werden. Bei Netzwerkbedrohungsalarmen kann Flow Log Query schnell Kontextinformationen über ungewöhnlichen Datenverkehr korrelieren, z. B. die Kommunikationshäufigkeit einer Bedrohungs-IP oder die beteiligten Geschäftsports identifizieren. Dies hilft, Risikostufen schnell einzuschätzen und Reaktionsstrategien zu entwickeln. Gleichzeitig verbessert die Reaktionszeit von Flow Log Query die Effizienz der Bearbeitung von Netzwerkbedrohungsalarmen erheblich. Durch diese Synergie wird die Entscheidungsfindung für die Optimierung der Netzwerkarchitektur wissenschaftlicher, die Reaktion auf Netzwerkbedrohungsalarme schneller und die Datenanalysefähigkeit von Flow Logs (FL) besser auf die betrieblichen Bedürfnisse des Unternehmens abgestimmt.